Este post es el tercero de una serie que empieza con este primer post, y sigue con este segundo.

Llegamos al tercer y último post. En los dos anteriores dejamos la red funcionando e hicimos las primeras configuraciones. Ahora nos falta por terminar un poco la seguridad, sobre todo para evitar que podamos comunicarnos entre redes, bloquear el ping exterior, aunque sobre esto hay mucha discusión, pero siempre lo suelo hacer, y poco más. Insisto, como hice antes: no soy un experto en redes, no tengo ninguna certificación. Lo que hago lo hago buscando porque necesito tener una configuración precisa, pero ni es todo lo que hay que hacer ni lo que he hecho es parte de unas buenas prácticas.

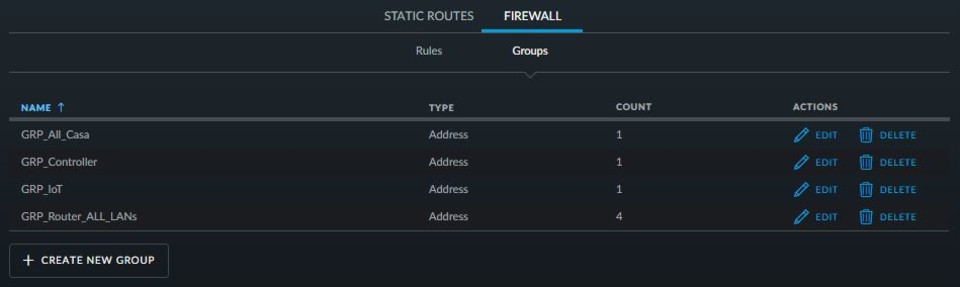

Dicho esto, si queremos bloquear la comunicación entre redes, primero tendremos que crear grupos, como aquí he hecho:

Recordad que cada grupo representa una de las redes que hemos creado, a excepción del grupo del controlador, en el que he puesto la IP de la llave controladora, no de la red de aministración de Unifi. El motivo es simple: creo bloquear el tráfico entre la red IoT y el controlador, pero no quiero bloquear el acceso a la puerta de enlace ni a la antena WiFi. En cierta medida daría igual, puesto que la puerta de enlace tiene tantas IPs como redes tengo, pero por si acaso.

Recordad que cada grupo representa una de las redes que hemos creado, a excepción del grupo del controlador, en el que he puesto la IP de la llave controladora, no de la red de aministración de Unifi. El motivo es simple: creo bloquear el tráfico entre la red IoT y el controlador, pero no quiero bloquear el acceso a la puerta de enlace ni a la antena WiFi. En cierta medida daría igual, puesto que la puerta de enlace tiene tantas IPs como redes tengo, pero por si acaso.

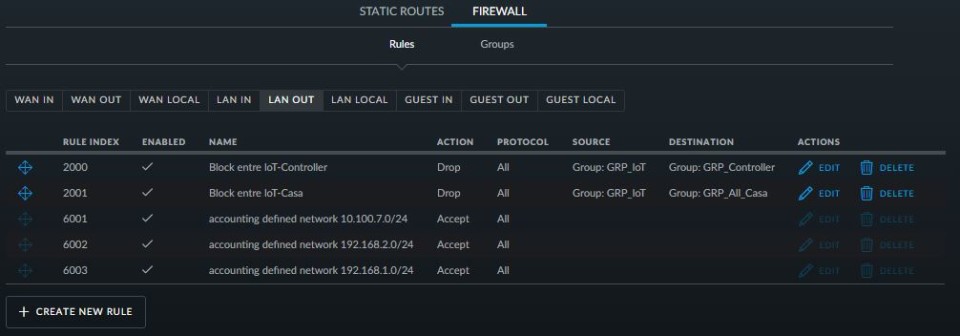

Una vez que hemos creado los grupos, ya podemos poner las reglas. Aquí he tenido que probar bastante, porque lo que en principio parecía fácil, resulta que no lo ha sido tanto. El motivo es que Ubiquiti separa las reglas por tipo de tráfico:

- WAN In

- WAN Out

- WAN Local

- LAN In

- LAN Out

- LAN Local

- Y luego los guests, que ni vamos a tocar.

Si os fijáis, en cada tipo, hay reglas predefinidas, que no puedo ni editar ni borrar. Por defecto, está todo abierto entre redes, y hasta el ping está autorizado. En cierta medida, es normal, puesto que la función de un router es enrutar tráfico. Así que si queremos restringir el tráfico entre la red IoT y la red Casa, tendremos que poner la misma regla en WAN Local, LAN In, LAN Out y LAN Local. El motivo es que en cada tipo hay una regla por defecto que autoriza el tráfico entre redes. Si no la hubiera, con ponerlo en un sitio (yo diría LAN Local) debería funcionar lo que queremos hacer.

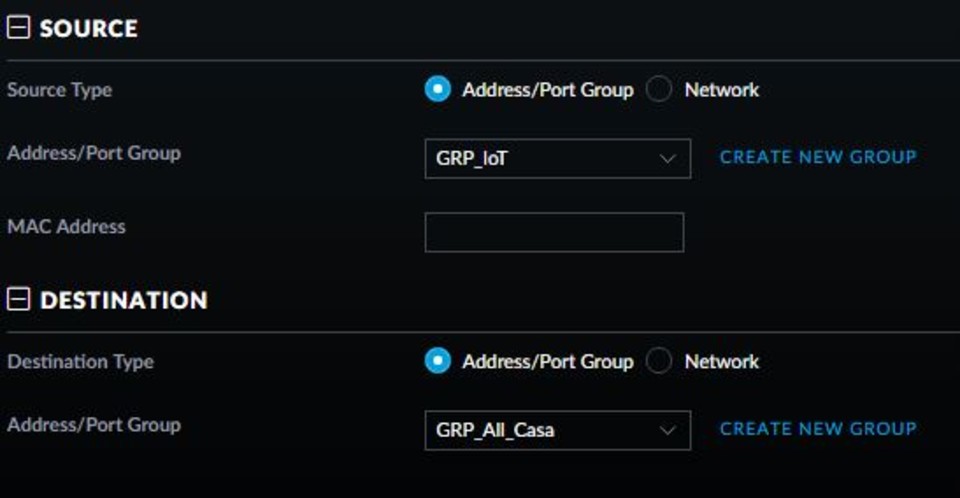

Total, que aquí está la regla que hay que poner:

Como hemos dicho, esta regla la ponéis tal cual en WAN Local, LAN In, LAN Out y LAN Local, para que quede tal que así:

Y ya está. Hacéis lo mismo, si queréis, con la regla para evitar el tráfico entre IoT y el Controlador, y listo.

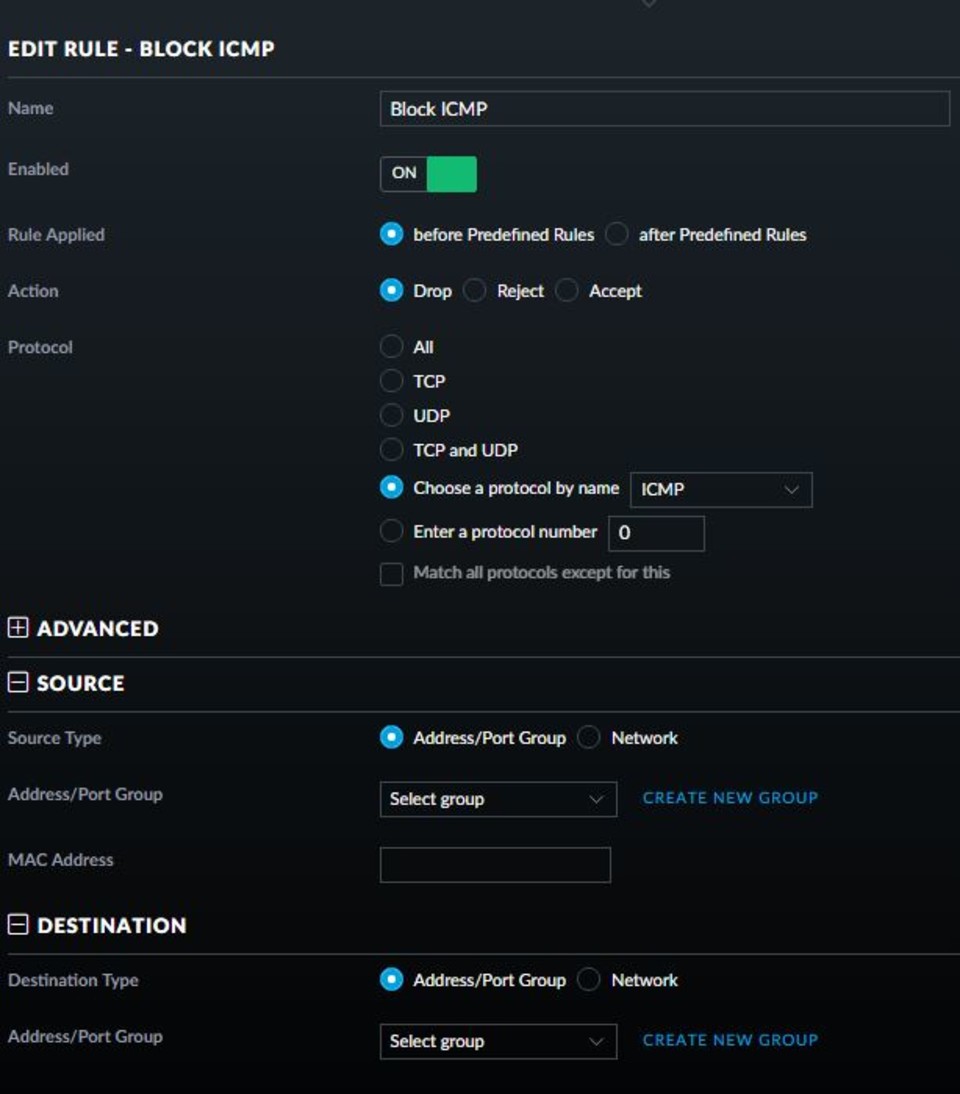

Ah, la regla para bloquear el ping:

Esta regla con ponerla en el WAN Local, ya vale. Fijaos que en Source y Destination están vacío, así que mucho cuidado, que a lo tonto si os equivocáis de protocolo bloqueáis el acceso a Internet.

Esta regla con ponerla en el WAN Local, ya vale. Fijaos que en Source y Destination están vacío, así que mucho cuidado, que a lo tonto si os equivocáis de protocolo bloqueáis el acceso a Internet.

Y ya está, con esto ya tenéis una red Ubiquiti Unifi montada y configurada con lo que considero lo básico. Una última recomendación es que no activéis el DPI, que analiza el tipo de tráfico y hace que el router tenga que estar trabajando más para servir los paquetes, con lo que la velocidad se puede ver afectada. Si queréis ver el tipo de tráfico que generáis, activadlo durante unas semanas y luego lo quitáis. Pero esto es sólo mi recomendación.

Como siempre, si tenéis dudas, ponedlas en los comentarios y trataré de responderlas.

¡Un saludo y gracias por leerme!